در بیشتر مواقع هنگام استفاده از تجهیزات الکترونیکی نگرانی در خصوص موضوع استراق سمع وجود دارد. دستگاه های میکروتیک کاربران زیادی دارد در نتیجه یک تارگت برای هکرها محسوب می شوند. در سال 2017 گزارشی توسط کشور چین منتشر شد که بر اساس تحقیقات یک گروه مخرب فعالیت گسترده ای داشته و طی آن بیش از 200،000 روتر میکروتیک مورد حمله قرار گرفته اند و دیتای آن ها فاش شده است.

بر اساس همین تحقیقات در لیست ۱۰ کشور که روترهای میکروتیک آنها بیشترین آسیبپذیری را داشته اند نام ایران نیز با تعداد637 روتر شنود شده به چشم می خورد. در بین آیپیهای کشف شده از مهاجمان آدرس ۳۷.۱.۲۰۷.۱۱۴ بیشترین دریافت ترافیک از مسیریاب های قربانی را داشت. در ادامه به موضوع استراق سمع در میکروتیک می پردازیم.

🔴شما میتوانید از طریق شماره 9099071540 و یا 9099070192(از طریق تلفن ثابت) یا از طریق "صفحه تماس از موبایل" با کارشناسان متخصص ما ارتباط برقرار کنید. همکاران ما در تمام طول هفته آماده اند تا پاسخگوی سوالات فنی شما باشند.

فهرست

✅ علت آسیب پذیری روترهای میکروتیک چیست؟

✅ روش های شنود اطلاعات کدام است؟

✅ روش های تحلیل ترافیک در میکروتیک چیست؟

علت آسیب پذیری روترهای میکروتیک چیست؟

در الگوریتم کلی مسیریابهای میکروتیک به کاربران اجازه می دهند تا ترافیک شبکه را به سرور مشخصی منتقل کنند. مهاجم از همین موضوع استفاده می کند و با تغییر تنظیمات سیستمعامل مسیریاب، ترافیک شبکه را به مقصدی که در نظر دارد ارسال می کند.

⚡ اگر نیاز داشتی از خدمات پشتیبانی شبکه استفاده کنی نیاز به هیچ نگرانی نیست رایانه کمک حتی اعزام کارشناس شبکه حضوری هم داره 🤩 پس دیگه صفر تا صد کار و انجام شده بدون 👍

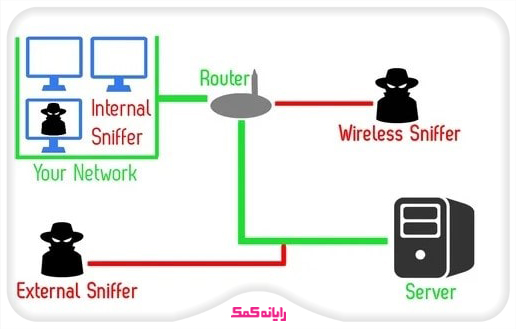

روش های شنود اطلاعات کدام است؟

در عصر دیجیتال مهاجمان از روشهای نوین برای شنود اطلاعات استفاده می کنند.

🔹 مکالمات دیجیتالی: برقرای تماس های صوتی که از بستر ارتباط بر IP است به فایل های صوتی تبدیل می شوند و با کمک پروتکل های آنلایزر شنود می توان آن ها را شنود کرد.

Data Sniffing 🔹: روش شنود دیگر، اسنیف کردن اطلاعات است. این نوع حملات به عنوان man-in-the–middle شناخته می شوند. پیاده سازی این روش عملکرد بهتری بر روی شبکههای محلیای که از دستگاه HUB استفاده میکنند، دارد.

Spoofing AttackSpoofing 🔹: این روش یک حمله جعلی سایبری است که در آن فرد مهاجم از اعتبار یک کاربر به عنوان منبع مورد اعتماد استفاده می کند و دسترسی به اطلاعات و داده های مهم را می تواند از طریق وب سایت ها، ایمیل ها، تماس های تلفنی، پیام ها، آدرس های IP و سرورها انجام دهد.

🔹 شنود دیجیتال : یکی دیگر از روش های شنود مهاجمان ، مکالمات تلفنی اشخاص می باشد . عمل ساده استراقسمع صحبت دو نفر در دنیای واقعی با استفاده از میکروفن و دستگاههای ضبط نیز میتواند منجر به دریافت اطلاعات شخصی شود .

روش های تحلیل ترافیک در میکروتیک چیست؟

به علت نفوذ پذیری روترهای میکروتیک بهتراست ادمین های شبکه به روش های خروجی گرفتن از ترافیک شبکه و تحلیل آن در میکروتیک آشنا باشند تا با تسلط به نحوه انجام این کار ضریب نفوذ را کاهش دهند.

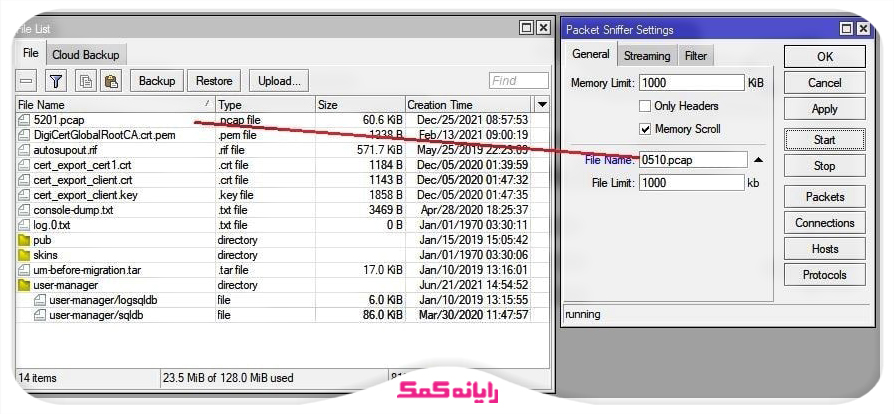

🔰 روش اول : ذخیره فایل و اطلاعات ورودی و خروجی

این روش را نمی توان به عنوان یک گزینه عملیاتی حساب کرد چرا که اگر در شبکه های خیلی کوچک هم اجرا شود ترافیک چند ساعت ممکن است چندگیگابایت باشد و ذخیره این حجم از دیتا روی میکروتیک و بعداً انتقال آن به سیستمی دیگر کار پر زحمت و غیر عادی است.

◼️ در قدم اول با استفاده از Tools->Packet Sniffer و زبانه General ترافیک را بصورت pcap روی یک فایل ذخیره کنید که در File list در دسترس است و میتوانید با انتقال آن به سیستمی دیگر با ابزارهایی مثل wireshark آن را باز کنید.

◼️از زبانه Filter هم برای فیلتر کردن ترافیک ذخیره شده می توانید استفاده بفرمایید.

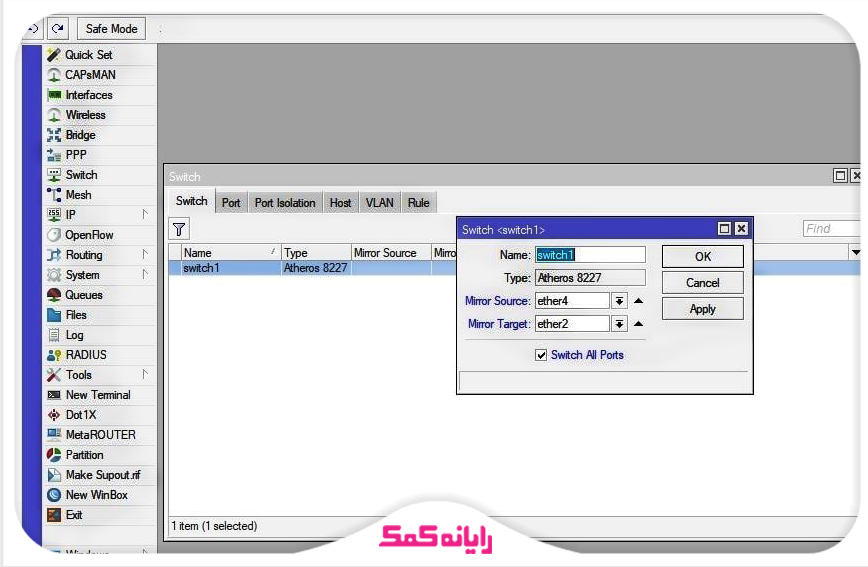

🔰 روش دوم: Port Mirroring در سوئیچ های میکروتیک

استفاده از روش Port Mirroring در سوییچ ها بسیار مرسوم است به وسیله آن کپی از دیتای ترافیک یک پورت، عیناً روی پورتی دیگر ارسال می شود. فرآیند کار بسیار ساده است، در قدم اول switch را باز کنید، روی سوییچ مدنظرتان دبل کلیک نمایید و مبداء و مقصد Port Mirroring را تعیین کنید.

قابل توجه اینکه دستگاه شما باید Switch Chip داشته باشد و آن چیپ Port Mirroring را پشتیبانی کند.

توجه داشته باشید Mirror Target را روی اینترفیس Monitoring سیستم مثلاً SIEM خود تنظیم کنید و از ارسال ترافیک روی Management Interface خودداری کنید.

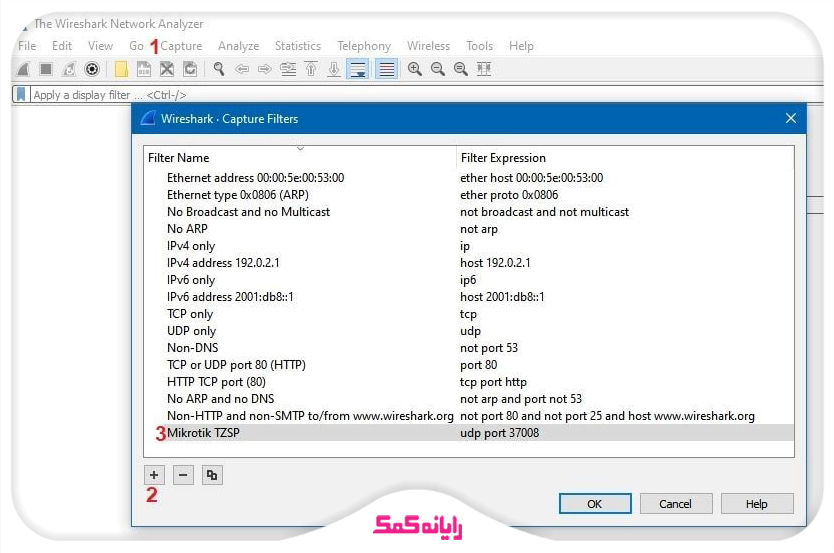

🔰 روش سوم : TZSP Streaming

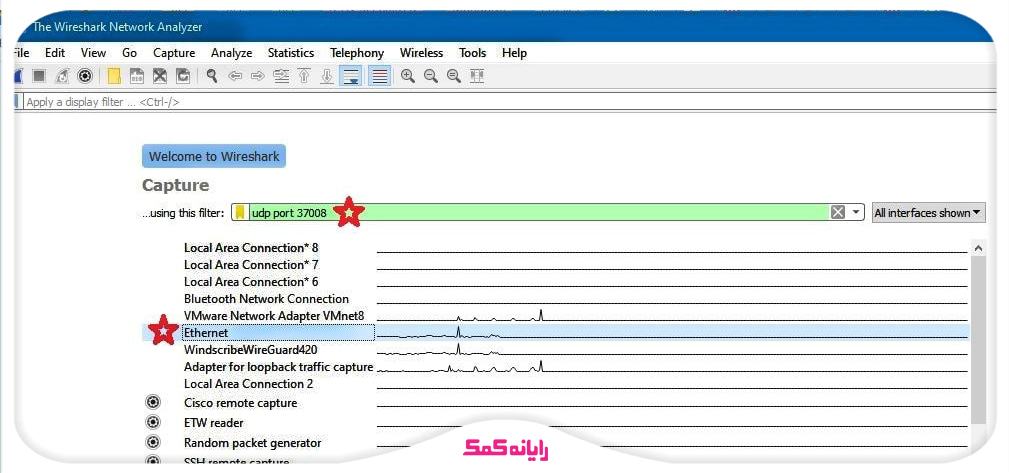

روش سوم استراق سمع MikroTiK روش TZSP Streamingاست. برای این روش کافیست Packet Sniffer را باز کرده و اینبار از تبStreaming استفاده کنید و آدرس سیستمی که برای گوش کردن به tzsp تنظیم شده را وارد بفرمایید تا یک کپی از ترافیک را با پروتکل tzsp روی آن بفرستد.بصورت پیش فرض TZSP روی UDP/37008 فعالیت می کند.

سپس در همان صفحه اول وایرشارک که اینترفیس را انتخاب می کنید فیلتر را هم تعیین کنید.

دو نکته برای استفاده بهتر از این روش :

1️⃣ در بعضی مستندات اشاره شده Due to protocol conflicts بهتر است WCCP را از مسیر analyze -> enabled protocols در وایرشارک غیرفعال کنید.

2️⃣ می توانید با استفاده از Capture -> Capture Filters یک فیلتر جدید تعریف کنید و فقط همین tzsp را روی آن اینترفیس sniff کنید. (تصویر ذیل)

سپس در همان صفحه اول وایرشارک که اینترفیس را انتخاب می کنید فیلتر را هم تعیین کنید.

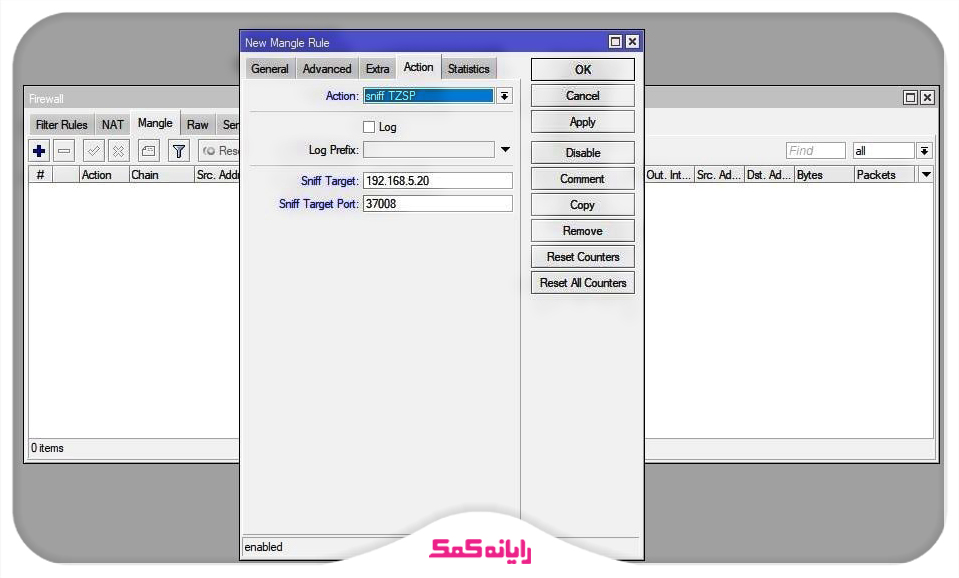

🔰 روش چهارم : TZSP Streaming + Mangle

در میکروتیک می توانید بدون استفاده از Packet Sniffer با استفاده از Mangle در Pre-Routing عمل sniff-tzsp انجام دهید. نسبت به روش قبلی باید در نظر بگیرید Filter ندارد و باید قوائد را در همان منگل تعریف کنید.

برای اینکار :

/ip firewall mangle

add action=sniff-tzsp chain=prerouting

sniff-target=[Wireshark IP]

sniff-target-port=[Wireshark TZSP Listen Port]

و سپس همان فرآیند خواندن و تحلیل با وایرشارک و ابزارهای دیگر را انجام دهید.

سخن پایانی

در این مقاله به موضوع استراق سمع و تحلیل ترافیک در محیط میکروتیک پرداخیتم. اگر سوالی در خصوص میکروتیک داشتید می توانید روی کمک همکاران ما در مجموعه رایانه کمک حساب کنید.

برای رفع هرگونه ابهام یا سوال در این خصوص میتوانید از طریق تلفن ثابت با شماره 9099071540 یا از طریق صفحه تماس از موبایل با کارشناسان متخصص ما تماس حاصل فرمایید. همکاران ما در تمام طول هفته آماده اند تا پاسخگوی سوالات فنی شما باشند.

قابل توجه شما کاربر گرامی: محتوای این صفحه صرفاً برای اطلاع رسانی است در صورتی که تسلط کافی برای انجام موارد فنی مقاله ندارید حتما از کارشناس فنی کمک بگیرید.